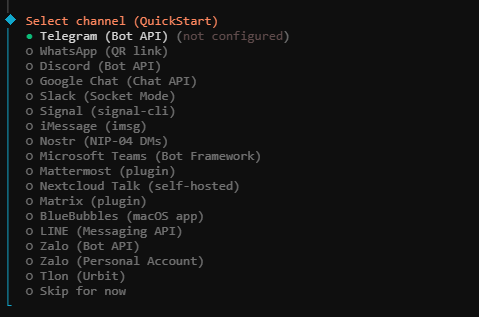

这货又又又改名了,之前用过 clawdbot、moltbot,现在最新的是 OpenClaw。反正都是一个东西,根据自己安装的来就行了。前面讲了Moltbot/Clawdbot安装并配置阿里百炼API。查看OpenClaw原生支持的渠道:

| 聊天软件 | 分析 |

|---|---|

| Telegram | 被防火墙长期屏蔽,需科学上网 |

| Meta 旗下,被屏蔽 | |

| Discord | 游戏/社群平台,被屏蔽 |

| Google Chat | Google 服务整体被屏蔽 |

| Slack | 企业协作工具,访问不稳定,多数企业无法直连 |

| Signal | 加密通讯工具,被屏蔽 |

| iMessage | Apple 生态内可用,但仅限 Apple 设备间短信/信息互通,且 Clawdbot 集成需 macOS + 特殊权限,没设备暂时放弃 |

| Nostr / Tlon (Urbit) | 去中心化协议,国内几乎无用户,节点访问困难 |

| Microsoft Teams | 虽然微软部分服务可用,但 Teams Bot 功能依赖国际版 Azure,国内企业版(由世纪互联运营)不支持标准 Bot API |

| Mattermost / Nextcloud Talk / Matrix | 自托管方案,技术上可行,需要自己部署服务器 |

| LINE | 日本主流,中国未开放服务,被屏蔽 |

| Zalo | 越南主流社交软件,在中国无服务器,访问受限 |

综合分析,Telegram可以说是官方标配,兼容性也最好,不过要科学上网。还有就是中转方案,通过Webhook 与 Clawdbot 对接,自己部署中转到飞书、QQ、企业微信等,有些云厂商的模板已经实现了哈。这些有空再研究一下,先分享一下官方标配 和 WebUI远程访问。

Telegram部署

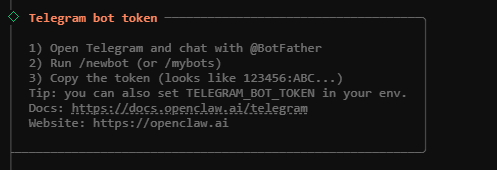

看官方介绍:

- 打开Telegram 搜索 @BotFather

- 发送 /newbot,按提示输入Bot昵称和用户名

- 复制 Bot Token(类似:123456:ABC...)

然后,在WebUI的Chat中发送。

检测telegram渠道环境是否正确,添加Bot Token 为: 123456:ABC...

OpenClaw就会自己检查一下Telegram相关插件,没有的会自己下载,然后在配置文件中channels项添加了相关配置,

"channels": {

"telegram": {

"enabled": true,

"dmPolicy": "pairing",

"botToken": "123456:ABC...",

"groupPolicy": "open",

}

},

"plugins": {

"entries": {

"telegram": {

"enabled": true

}

}

}

首次运行,需要你先在telegram发消息过去,然后bot会回一个配对码 Pairing code,然后回到 openclaw 执行,之后就可以聊天、指挥干活了。

openclaw pairing approve telegram 配对码

PS:以上内容来自官方文档和AI,未实操过。如果遇到问题直接让Moltbot自己处理哈,只要Token够,没有解决不了的。普通人暂时只能用Web UI来浪了哈,不过Web UI也有它的优点,可以展开看到详细的执行步骤和过程。

Web UI 配置远程访问

OpenClaw默认配置只能使用 127.0.0.1或localhost来访问,要远程访问需要修改一下配置已经安装个Nginx和frp。

- nginx保证内网可以通过域名访问

- frp可以使外网能访问(如果需要的话)

1. 修改OpenClaw配置

找到配置文件 /root/.openclaw/openclaw.json,修改 gateway 的配置

"gateway": {

"port": 18789,

"mode": "local",

"bind": "loopback",

"controlUi": {

"enabled": true,

"basePath": "/zngw",

"allowInsecureAuth": true

},

"auth": {

"mode": "token",

"token": "3feb6cdf5e961fda0a623f98081235f105d8cdabe07c0234"

}

},

- port:端口,默认不需要修改

- mode:local,仅监听本地服务

- bind:监听,loopback意思是只监听127.0.0.1,要监听0.0.0.0就用lan

- controlUi:后台UI的一些配置

- basePath:可以给后台加一个安全后缀,防止一些扫描,写一个自己熟悉的或随机字符串就行,比如

zngw,只能通过 https://url/zngw来访问。 - allowInsecureAuth:true,我们在Nginx上配置https,所以这里允许非https访问连接。

- basePath:可以给后台加一个安全后缀,防止一些扫描,写一个自己熟悉的或随机字符串就行,比如

- auth:这就是登录验证模式了,用默认的token。

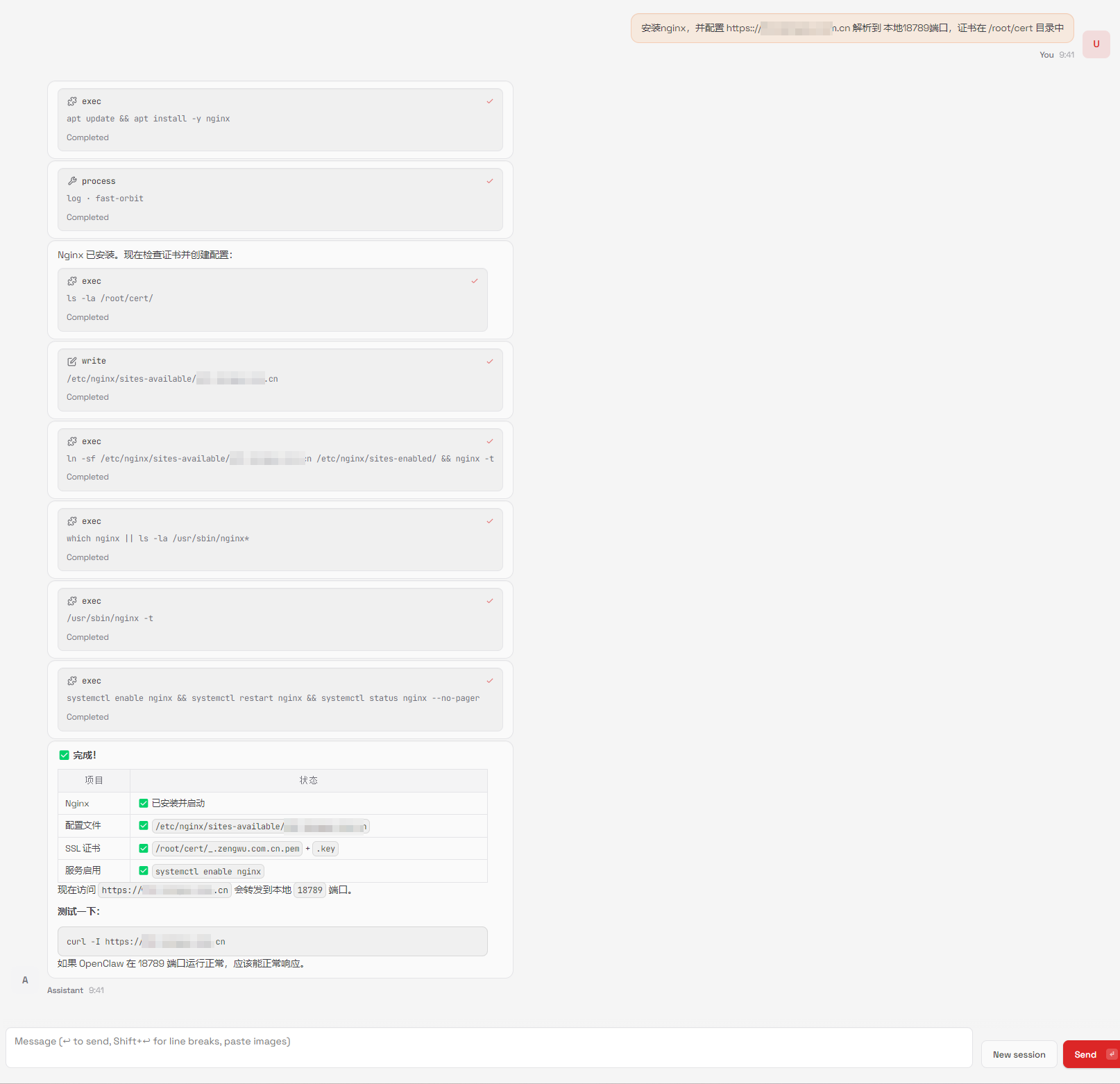

3. 安装Nginx并配置 https 及反向代理

这个偷懒交给OpenClaw自己处理了,这里有ssl证书了,没有的话可以让它一并申请了。

然后,就是将 本机的host文件或本地DNS服务(如:AdGuardHome)将域名重定向为 OpenClaw 服务器所在内网IP,这样内网就可以通过域名访问了。

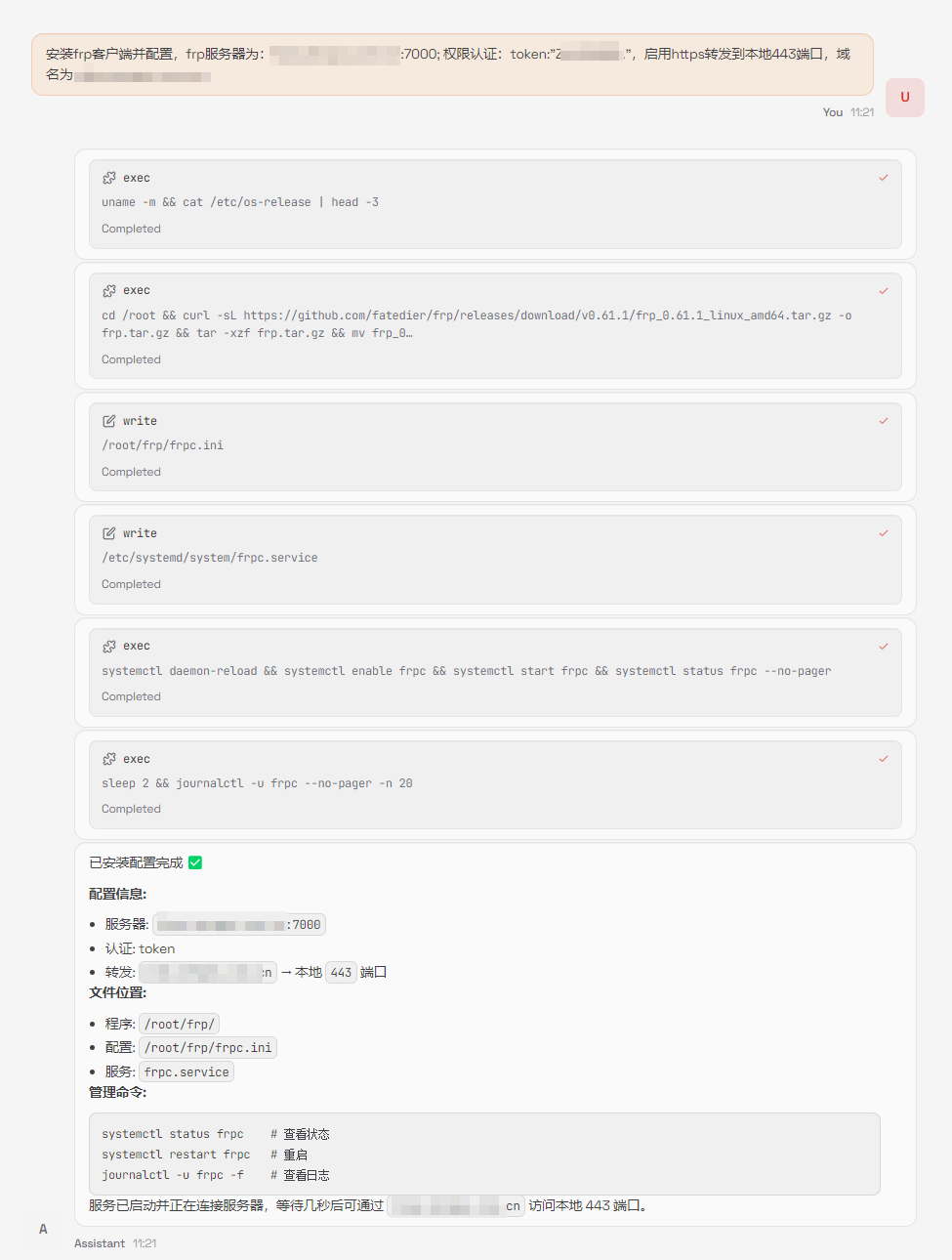

4. 安装配置frp

frp一直在用,frp配置与使用——Web 服务,将配置复制过来就可以了。然后去域名运营商,将域名解析到你的frp服务器就可以了。

# frps服务器 ip、端口

server_addr = "xxx.xxx.xxx.xxx"

server_port = 7000

# 权限认证

auth.method = "token"

auth.token = "123456"

# https->https 模式, 直接转发不加载ssl证书,由后端验证

[[proxies]]

name = "claw"

type = "https"

localIP = "127.0.0.1"

localPort = 443

customDomains = ["claw.yourdomain.com"]

如果偷懒也可以让OpenClaw自己完成,输入

安装frp客户端并配置,frp服务器为:xxx.xxx.xxx.xxx:7000; 权限认证:token:"123456",启用https转发到本地443端口,域名为 claw.yourdomain.com

虽然用的frp不是最新版,配置也是老掉牙的ini格式,这可能与大模型数据有关,但是能用哈。

评论区